SPY, BABY, SPY 2 : 30 méthodes pour collecter de la preuve de géolocalisation sur vous (contre vous)

Claudiu Popa

* Un article dérivé de la thèse doctorale : Claudiu POPA, Collecte de preuve et enquête étatique à l’ère de l’écosystème "police, services de renseignement, corporations privées". À la recherche d’une protection des droits fondamentaux de la personne, thèse de doctorat, Faculté de droit de l’Université de Sherbrooke et Faculté de droit et science politique de l’Université de Bordeaux, 2024.Technologiquement versus Légalement

Traquer un dispositif dont on connait l’identité sans savoir qui l’utilise ou qui a généré ses données en l’utilisant, connaître l’adresse IP sans pouvoir la relier à un individu en particulier ou connaître l’identité d’un utilisateur sans accéder aux données qu’il a générées… « À quoi bon? », dirait l’organe d’enquête, en suggérant ensuite que cela lui prendrait une nouvelle loi pour lui conférer plus de pouvoirs et surtout plus d’argent (un gros gros budget) et plus de personnel.

En passant, la réponse à la question est simple : c’est bon pour espionner sa population, faire des statistiques, du profilage numérique, tirer des inférences, faire des déductions, adopter secrètement des contre-mesures contre vous etc. Les capacités technologiques des services de renseignement, de la police et même des corporations privées de faire tout cela, d’ouvrir le microphone de votre téléphone « intelligent » et de vous écouter, de vous suivre à la trace dans vos déplacements chaque fois que vous vous déplacez avec votre téléphone, d’ouvrir la caméra de votre téléphone pour vous photographier ou vous filmer à votre insu, sont à leur disposition depuis longtemps.

« Technologiquement », ils (police, services de renseignement, corporations privées, etc.) peuvent faire bien plus encore.

Mais « légalement », pour maximiser le potentiel de judiciarisation de sa collecte de preuve et l’utiliser contre vous dans un procès devant le juge, l’État cherche constamment à « normaliser juridiquement » l’écosystème numérique de surveillance, à collecter tous ces éléments en même temps et à démontrer hors de tout doute raisonnable à la fois l’identité du dispositif, l’identité de la personne qui utilise ce dispositif, le contenu généré par l’utilisation du dispositif et les métadonnées de ce dispositif, dont l’historique de géolocalisation.

Si par le projet de loi C-2 (2025)[1] le gouvernement libéral canadien de Mark Carney cherche à contourner certaines protections minimales garanties à l’individu pour pouvoir identifier « plus facilement » le dispositif et la personne qui l’utilise (ex : (1) abaisser le seuil du « motif raisonnable » et le remplacer par le « soupçon raisonnable », (2) se débarrasser le plus possible de l’obligation d’obtenir un mandat judiciaire préalable ou (3) ouvrir la porte à de la surveillance domestique légalisée, directement ou indirectement, similaire en portée à celle effectuée par les États-Unis sous l’article 702 de la célèbre Foreign Intelligence Surveillance Act[2]), il ne faut pas oublier que l’État dispose déjà d’un large éventail de techniques qui lui permettent d’accéder à vos métadonnées de géolocalisation.

Et si vous vous pensez à l’abri de vous faire traquer par certaines de ces techniques parce que vous avez, par exemple, “désactivé” la fonctionnalité de géolocalisation de votre téléphone intelligent ou que vous avez laissé votre téléphone intelligent chez vous alors que vous étiez en déplacement, détrompez-vous, puisqu’il y a une dizaines d’autres méthodes de géolocalisation disponibles (d’où les tentatives successives de divers gouvernements, de couleurs politiques différentes, dont celui de Mark Carney, de faire adopter des projets de loi comme le projet C-2).

Quelles sont donc ces méthodes qui permettent de vous traquer et de vous placer à un certain endroit à un moment donné dans le temps?

1. Suivi par activation à distance de la fonctionnalité GPS intégrée dans le téléphone intelligent de la personne[3] (ou de tout autre appareil technologique muni d’un système GPS)

Cela fournit « des données de géolocalisation en temps réel et rétroactivement. Cette fonctionnalité, intégrée d’ailleurs dans les systèmes d’exploitation Apple ou Android, fournit à la fois des données en temps réel et des données provenant de l’historique du parcours de l’utilisateur. Au niveau de la géolocalisation il est possible de suivre en direct le déplacement d’une personne ou obtenir un historique entier faisant état de ses déplacements antérieurs[4] ».

Source : PAJ

2. Suivi par emplacement de la tour de téléphonie cellulaire (CSLI ou cell-site location information)

« Ceci détermine la localisation d’un téléphone par la recherche du signal le plus fort des tours de téléphonie[5]. Équivalent au suivi par GPS, il est possible de déterminer la localisation d’un téléphone en suivant l’emplacement des tours de téléphonie cellulaire. Un téléphone cellulaire, intelligent ou non-intelligent, est en constante recherche du signal le plus fort provenant des tours à proximité afin de se connecter au réseau de téléphonie le plus puissant. Le fournisseur de services de téléphonie conserve le moment et la durée de la connexion d’un téléphone à un tour, et ce, pour chacune des connexions, qu’il peut fournir sur demande aux services étatiques d’enquête[6]. De plus, il a été découvert que certains développeurs de systèmes d’exploitation, comme Apple et Google, recevaient également l’information de géolocalisation, entre autres renseignements, provenant des tours de téléphonie cellulaire et des accès Wi-Fi auquel les téléphones intelligents ou les tablettes se connectaient[7] ».

Source : Larry DANIEL, Spencer MCINVAILLE et Eric GRABSKI, Digital Forensic Guide, Envista Forensics, 2020, en ligne.

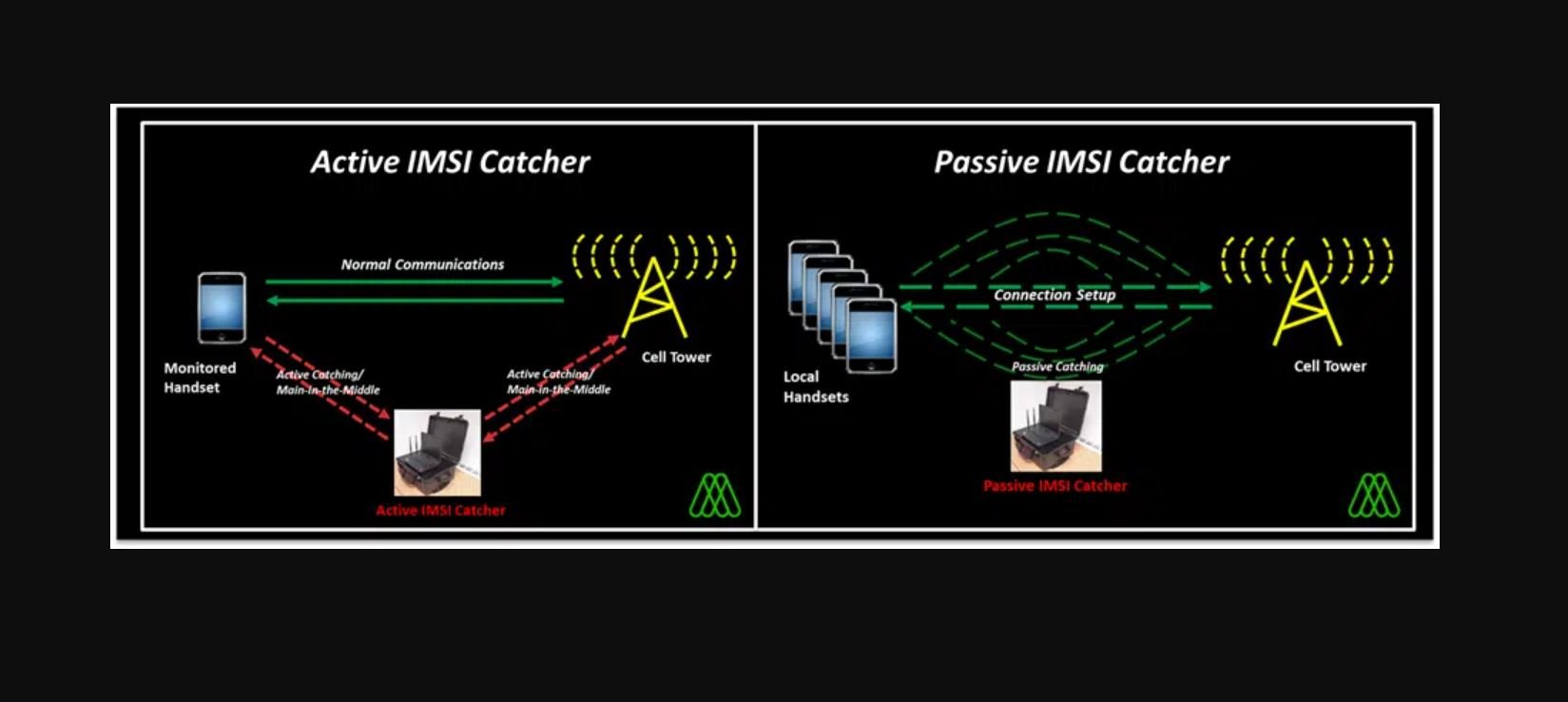

3. Suivi par numéro IMSI

« Il est possible de déterminer la géolocalisation exacte d’une personne au moyen d’un intercepteur IMSI ». L’intercepteur IMSI « dissimule une tour de téléphonie cellulaire, se comporte comme une antenne relais et « trompe » le téléphone cellulaire à s’y connecter. Le IMSI-catcher a la capacité d’identifier tous les téléphones qui s’y connectent et d’intercepter les communications reçues ou émises à partir de ces téléphones. L’entité qui utilise cette technique a par la suite accès au numéro IMSI de la carte SIM du téléphone, de même qu’à sa géolocalisation et celle de la personne qui le possède, de même qu’au trafic de données. Cette technique a été considérée par la Commission nationale de l’informatique et des libertés comme étant particulièrement intrusive, celle-ci ne pouvant pas être utilisée qu’en tant que procédé de dernier recours, si aucune autre technique n’était pas disponible[8] ».

Le Syndicat de la magistrature française a signalé le fait que l’utilisation des IMSI-catchers, qui ont la capacité d’aspirer toutes les données placées dans son spectre, constitue une forme de « surveillance généralisée » qui ressemble au « mode opératoire proche de la surveillance de masse opérée par la NSA, consistant à placer sous contrôle une large partie du trafic internet à la recherche de comportements “suspects” ou de marqueurs faibles »[9].

Source : Enea

4. Suivi par identifiant SIM (ICCID ou Circuit Card Identifier)

« Il s’agit du numéro de série inscrit sur la carte SIM, conservé également dans les bases de données des fournisseurs de services[10]. Conséquemment, les fournisseurs de services ont la possibilité de tracer le numéro de téléphone relié au moyen du numéro ICCID et communiquer l’information aux services étatiques d’enquête sur demande ou de leur propre initiative[11] ».

Source : Trackobit

5. Suivi par numéro IMEI (International Mobile Equipment Identity)

« Il s’agit du numéro d’identification unique de chaque téléphone intelligent fonctionnant sur le réseau GSM. Alors que le numéro ICCID est utilisé pour identifier la carte SIM, le numéro IMEI est utilisé pour identifier le téléphone. Chaque téléphone intelligent fonctionnant sur le réseau GSM détient un identifiant permanent unique IMEI. À cet effet, même si la carte SIM est changée, le numéro IMEI reste toujours le même et est transmis par le téléphone lors de chaque appel ou lorsqu’il transmet des signaux à une station de téléphonie locale à proximité. Il s’agit d’une technique de géolocalisation utilisée habituellement par les services militaires ou de renseignement[12] ».

Source : SpyDrill

6. Suivi par multiplexage par répartition orthogonale de la fréquence (OFDM ou Orthogonal frequency division multiplexing)

« Les appareils technologiques qui fonctionnent sur des réseaux mobiles de dernière génération (LTE, 4G ou 5G), utilisent un procédé de codage de signaux numériques par OFDM afin de transmettre des données[13]. Cette fonctionnalité détermine la localisation précise du téléphone en mesurant les signaux numériques transmis[14] ».

Source : Reem MELKI, Hassan N. NOURA, Javier Hernandez FERNANDEZ et Ali CHEHAB, « Message authentication algorithm for OFDM communication systems », (2021) 76 Telecommunication Systems 403.

7. Suivi par technique « tower dump »

« Il est possible de déterminer la géolocalisation exacte d’une personne au moyen de la technique "tower dump" ». « Il s’agit de la demande des services de police faite à un fournisseur lui exigeant de communiquer des informations collectées en masse à partir de milliers et même des millions de téléphones ayant été connectés à une même tour de téléphonie cellulaire pendant une certaine période de temps[15]. Ces informations incluent l’identité (nom et adresse), les appels effectués et reçus, la localisation d’une personne au moment de l’appel et la durée de l’appel[16] ».

Source : WildHub

8. Suivi par reniflage de paquets (des « packet sniffers »)

« Cette technologie permet à un tiers de "rassembler, collecter et enregistrer une partie ou la totalité des paquets [de données] qui passent par un réseau"[17] ».

Source : Jscape

9. Suivi par clôture géographique (« geofence »)

« Il s’agit d’une technologique de qui permet de "surveiller les déplacements de véhicules ou de personnes dans une zone virtuelle autour d’un emplacement spécifique"[18]. Cette technologie a récemment ouvert la porte à la possibilité pour les organes d’enquête étatiques d’obtenir des mandats de type "geofence" visant à contraindre un fournisseur de services à communiquer les données et les renseignements reliés à l’historique de navigation "de tout appareil se trouvant dans une région géographique définie et dans une période de temps spécifique"[19] ».

Source : Apploye

10. Suivi par adresse physique de l’appareil électronique (adresse MAC ou Media Access Control) et par réseau Wi-Fi

« Il s’agit d’un numéro d’identification de la carte réseau d’un appareil électronique attribué par le fabricant, notamment Ethernet, Wi-Fi ou Bluetooth intégrés dans les téléphones intelligents, ordinateurs, portables, tablettes, montres, réfrigérateurs et autres. L’adresse MAC est transmise ou reçue automatiquement par l’appareil technologique pendant la connexion et la communication avec les réseaux Wi-Fi. Conséquemment, toute surveillance externe du trafic Wi-Fi effectué par un tiers permet d’identifier et de tracer la localisation de l’appareil électronique en question, ainsi que son trafic, au moyen de son adresse MAC[20] ».

Source : Surveillance Self-Defense

11. Suivi par réseau Wi-Fi

La géolocalisation par réseau Wi-Fi s’effectue par « la comparaison des signatures de plusieurs points d’accès détectables et la signature actuelle sur l’appareil. Une autre manière de déterminer la localisation d’un appareil électronique, et de son utilisateur, à travers le réseau Wi-Fi est par l’utilisation des modèles de propagation des signaux et la correspondance des signatures, employée habituellement à l’intérieur d’un établissement. Comment ce processus fonctionne? La correspondance des signatures est réalisée par "le stockage des signatures Wi-Fi (forces de signal observées pour plusieurs points d’accès détectables) pour chaque pièce [de l’établissement] et en comparant la signature actuelle sur l’appareil aux signatures stockées pour trouver la correspondance la plus proche"[21]. Ce type de géolocalisation est couramment utilisé dans les applications commerciales, lorsque la personne clique sur un hyperlien vers une publicité numérique[22] ou lorsqu’on affiche des publicités sur l’appareil technologique de l’utilisateur en fonction de son emplacement dans un centre commercial, et peut fonctionner non seulement à travers le réseau Wi-Fi, mais également au moyen des technologies Bluetooth, RFID, UWB ou ultrason[23] ».

Source : Mirame

12. Suivi par adresse de protocole Internet (IP ou Internet Protocol)

« Il s’agit d’une adresse attribuée à tout appareil électronique connecté à Internet[24]. Tout appareil électronique (téléphone intelligent, tablette, portable, ordinateur de bureau, serveur, imprimante, routeur, ou téléviseur intelligent) ayant accès à Internet détient une adresse IP attribuée temporairement par un logiciel ou de manière permanente par l’administrateur du réseau[25]. Un tiers a plusieurs possibilités de localiser un appareil technologique au moyen de l’adresse IP, notamment : par la recherche de l’IP dans une base de données disponible en ligne gratuitement ou moyennant une contribution (qui contient des informations comme le pays, la région, l’État, la ville, la longitude et la latitude, ainsi que le fournisseur d’Internet)[26], par des inférences[27], par la mensuration de la vitesse de l’Internet auquel l’appareil technologique est connecté[28] ou encore par le délai du réseau en termes de connexion de l’appareil technologique[29] ».

Source : Netgear

13. Suivi par balise Bluetooth à basse énergie (BLE ou Bluetooth Low Energy Beacon)

« Il s’agit d’une technologie de transmission d’informations d’une balise de positionnement à l’autre, sans fil et à courte portée[30] ». « La technologie de positionnement BLE fonctionnement également sur la base de capteurs qui peuvent se retrouver dans un certain endroit et détecter les transmissions BLE provenant des téléphones intelligents, des balises ou d’autres appareils électroniques munis de la technologie Bluetooth. En analysant la force du signal reçu par les appareils émetteurs à l’aide de divers algorithmes, il est possible de déterminer l’emplacement des appareils en question, et indirectement de leurs utilisateurs[31] ».

Source : Aumraj

14. Suivi par la radio-identification (RFID ou Radio Frequency Identification)

« La technologie RFID utilise des champs électromagnétiques permettant de mémoriser et de récupérer des données à distance au moyen d’une étiquette ou d’une puce[32] et d’identifier ainsi des objets (munis de codes-barres), de plantes ou d’animaux (sur lesquels des puces sous-cutanées ont été implantées) et de personnes (la puce pouvant être implantée de manière sous-cutanée dans le corps humain[33] ou intégrée aux passeports, aux différentes cartes de transport ou de paiement, ainsi que dans les téléphones intelligents)[34]. Un lecteur RFID est nécessaire pour lire l’étiquette et la puce et déterminer la localisation de l’objet ou de la personne scannée[35] ».

Source : Weldon, Williams & Lick, Inc.

15. Suivi par la communication en champ proche (NFC ou le Near Field Communication)

Il s’agit d’une technologie dérivée de la technologie RFID, de communication sans fils entre deux appareils technologiques, à courte portée, utilisée habituellement pour les modalités de paiement sans contact[36] (carte bancaire ou appareil électronique), pour l’accès à des locaux et établissements[37], pour la lecture d’informations sur des produits[38], pour l’accès et le démarrage d’un véhicule à l’aide de son téléphone intelligent[39] ou pour permettre aux véhicules connectés de communiquer l’un avec l’autre[40] et ainsi de suite. Chaque fois que la technologie NFC est utilisée, il est possible de déterminer la localisation de l’utilisateur, ainsi que l’action entreprise et ses intérêts par l’emploi de la technologie[41] ».

Source : Adnan MAZUMDAR, Shayla ISLAM, Thong Chee LING et Kay H. KEOY, « NFC-based Mobile Application for Student Attendance in Institution of Higher Learning », 1st International Conference on AI in Cybersecurity (ICAIC), 2022, en ligne : ‹https://www.researchgate.net/publication/363827165_NFC-based_Mobile_Application_for_Student_Attendance_in_Institution_of_Higher_Learning› .

16. Suivi par code à réponse rapide (Code QR ou Quick Response Code)

« Il est possible de déterminer la géolocalisation exacte d’une personne au moyen du Code QR ». « Le Code QR est un symbole virtuel ou imprimé sur support physique (papier, plastique ou autre) bi-dimensionnel sur lequel il est possible de stocker des informations[42]. Une fois scanné par la caméra d’un téléphone intelligent, le Code QR conduit l’utilisateur vers des sites web, des vidéos en ligne, lui permet de se connecter à un réseau Internet sans fils, effectue un paiement ou déclenche d’autres actions.

Depuis l’année 2020, l’utilisation du Code QR a connu une croissance accélérée, étant imposé dans la province de Québec par décret ministériel pour servir de « passeport médical vaccinal ». Au Québec, le Code QR a été la seule technologie utilisée pour faire preuve de vaccination[43]. Le refus par l’individu d’utiliser cette technologie résultait dans l’interdiction d’accéder à des établissements comme le centre hospitalier (pour accompagner son partenaire ou dans une résidence privée pour aînée afin de visiter ses proches)[44], de participer à des activités physiques pratiquées à l’intérieur ou à l’extérieur, dans des salles de spectacles, des stades, de cinémas, des bars, des restaurants, des parcs d’attractions, des centres récréatifs, des congrès de formation professionnelle, des conférences et bien d’autres[45]. En 2021, sortir ou d’entrer au Canada, se déplacer à l’intérieur du pays par avion, train ou bateau, était également interdit sans le passeport médical vaccinal muni du Code QR, sauf exemptions[46].

À part la rétention automatique des informations reliées au système d’exploitation du dispositif informatique utilisé (iPhone, Android, etc.), au nombre d’utilisations, de la localisation et du moment de l’utilisation du Code QR[47], ce-dernier le nom, la date de naissance et l’état de vaccination de la personne[48], par le biais de son identité numérique[49] ».

Source : QR Planet

17. Suivi par technologie à base de logiciels libres – exemple de Raspberry Pi

« Il s’agit d’un nano-ordinateur monocarte pouvant déterminer le moment et la localisation d’une personne[50]. Lorsque muni d’un système d’exploitation et d’une caméra, il permet de suivre et analyser les personnes à l’intérieur des commerces, des bureaux ou des transports en commun[51]. Il a la capacité d’identifier le visage ou le corps d’une personne[52] et peut conserver les données dans l’infonuage[53] ou diffuser les images captées en continu "partout dans le monde"[54]. Un large éventail d’exemples relevant du même type de technologie existe[55] ».

Source : Noise

18. Suivi par imagerie radar à bande ultra large (UWB ou Ultra Wide Band Radar Imaging)[56]

« L’imagerie radar à bande ultra large est une technologie "de radiocommunications à courte portée, conçue pour générer et émettre intentionnellement de l’énergie radioélectrique dans une très large gamme de fréquences"[57], différente de la technologie Bluetooth et Wi-Fi[58]. Plus récemment, l’UWB a été utilisée dans les applications de collecte de données[59] ou encore dans les applications de localisation et de suivi des personnes en temps réel[60], étant capable de fournir des services de localisations précises au niveau centimétrique[61]. Également intégrée dans les appareils de communication comme les iPhones, les appareils fonctionnant sur Android ou les montres intelligentes, la technologie leur permet de reconnaître et de comprendre l’espace dans lequel les appareils électroniques se trouvent, ainsi que les personnes et les objets à proximité[62].

Cette technologie est d’ailleurs employée dans l’imagerie radar de véhicule (pour détecter l’emplacement ou le mouvement de personnes à proximité d’un véhicule), l’imagerie radar à pénétration du sol (pour cartographier des structures sous la surface), l’imagerie radar intramur (pour examiner et cartographier l’intérieur des murs), l’imagerie radar à travers les murs (pour détecter le mouvement, l’emplacement ou le nombre de personnes ou d’objets se trouvant de l’autre côté du mur) ou l’imagerie de surveillance radar (pour détecter l’intrusion de personnes)[63] ».

Source : Geoplan

19. Suivi par technologies munies de la technique de mensuration « temps de vol » (ToF ou Time of Flight)

« Cette technologie détermine la localisation des personnes par la détermination du délai entre l’émission d’un signal lumineux et la réception de celui-ci. Lorsque cette technologie est intégrée dans des caméras, il est non seulement possible d’identifier la localisation d’une personne, mais aussi d’identifier la personne (son identité) par la reconnaissance faciale. Cette technologie se retrouve dans les téléphones intelligents, les ordinateurs, les téléviseurs, les consoles de jeux vidéo et dans des divers établissements commerciaux[64] ».

Source : Terabee

20. Suivi par apprentissage spatial 3D ou la réalité augmentée

« La technologie RA est habituellement décrite de manière plutôt simpliste, en mettant en évidence sa capacité de superposer des objets numériques (sons, émotions, objets visibles, et autres) dans le monde réel, en temps réel[65] par la cartographie des lieux. Elle est employée dans plusieurs industries, comme le tourisme (afficher en temps réel différentes informations reliées aux endroits ou établissements photographiés ou filmés), l’éducation (effectuer des tours virtuels), le domaine médical (identifier l’emplacement de certains produits, biens ou appareils médicaux), le marketing (simulation de l’essayage des vêtements ou des chaussures) et le divertissement (jeux vidéo, films)[66].

Au niveau de l’usage personnel, la technologie RA a été intégrée dans les téléphones intelligents, dans les lunettes et les montres intelligentes[67], ainsi que dans diverses applications[68], notamment dans l’application connue Pokémon Go.

De plus, la technologie RA est également utilisée par les services de police et est employée à des opérations plus complexes et permet d’obtenir des informations précises de l’environnement dans lequel celle-ci est utilisée. Celle-ci permet de créer des cartes trois dimensionnelles, contenant des plans d’étage des bâtiments, des schémas de système d’égouts, des informations sur les services publics, des itinéraires de transport en commun et la localisation des personnes, par l’imagerie thermique et infrarouge, entre autres[69] ».

21. Suivi par applications fournies sous la forme d’outils sociaux[70]

« Les exemples sont multiples dans lesquels les fournisseurs d’outils sociaux offrent aux utilisateurs des programmes ou des applications de socialisation, mais qui soustraient des informations provenant des leurs utilisateurs et même des non-utilisateurs, et ce, de plusieurs manières[71]. Sans présenter une liste exhaustive, prenons l’exemple de Facebook :

la fonctionnalité "Facebook Places" est un outil de géolocalisation qui permet aux utilisateurs de partager avec leurs amis ou tout autre membre du réseau leur localisation précise sur la carte[72],

"Facebook Find Friends Nearby" est une autre fonctionnalité qui notifie l’utilisateur lorsque l’un de ses amis est à proximité et l’informe de sa localisation exacte, et vice versa[73],

une autre fonctionnalité de Facebook permettant de localiser de manière précise une personne est l’option de partage de sa position actuelle en temps réel dans "Facebook Messenger"[74].

Source : Nearby

En 2019, plus de 1000 applications mobiles existaient qui collectent des données de géolocalisation[75]. Alors que l’utilisateur partage sa localisation exacte avec son réseau d’amis, il le partage également avec le fournisseur de services de socialisation, qui retient ces informations dans ses bases de données, pour une période indéterminée concrètement[76]. À son tour, le fournisseur de services peut partager les informations de géolocalisation d’un utilisateur avec les services d’enquête étatique, sur demande ou de sa propre initiative ».

22. Suivi par applications spécialisées de localisation

Il s’agit d’un suivi via des applications de type Google Maps[77] ou Apple Maps, entre autres, qui utilisent une combinaison de techniques pour tracer une personne, dont le GPS intégré dans le dispositif et des algorithmes. Le fournisseur de ce type d’application conserve habituellement l’historique de localisation des utilisateurs dans une base de données, qui peut être rendu disponible aux autorités étatiques.

Source : Wired

23. Suivi par géotagging[78]

« Un géotag est une balise de métadonnées qui attribue des informations géographiques à un contenu spécifique, tel qu'une photo, une vidéo ou un message sur un média social. Ces données comprennent généralement des coordonnées (latitude et longitude) qui indiquent le lieu exact où le contenu a été créé ou téléchargé. [...] La géolocalisation implique généralement l'utilisation de la technologie GPS ou de services de localisation sur les téléphones intelligents pour attacher automatiquement des coordonnées géographiques aux fichiers multimédias »[79].

Source : SproutSocial

Source : Research Gate

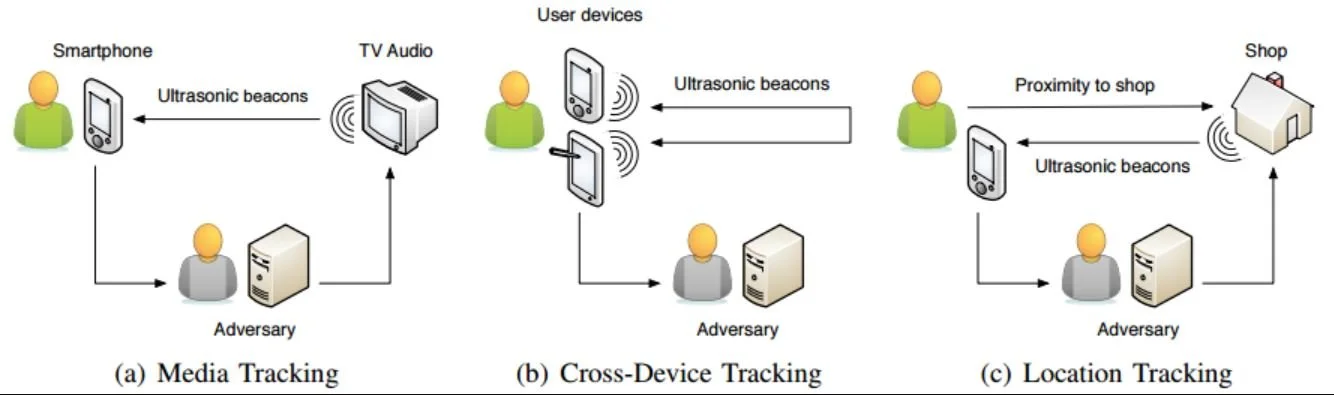

25. Suivi par ultrason

« Les ultrasons sont des ondes sonores dont les fréquences sont supérieures à la limite supérieure de l'audition humaine. Ils peuvent donc être utilisés sans déranger les personnes se trouvant à proximité. Il existe plusieurs méthodes pour mesurer les distances à l'aide d'ultrasons : l'intensité du signal reçu (RSS), le temps d'arrivée (TOA), la différence de temps d'arrivée (TDOA) et le temps de vol aller-retour (RTOF). RSS, TOA et TDOA nécessitent tous des émetteurs et des récepteurs distincts. Elles sont les plus utilisées et mesurent la distance en utilisant soit l'atténuation de la force du signal, soit le temps de vol (TOF) dans le cas d'émetteurs et de récepteurs synchronisés. La RTOF, quant à elle, ne nécessite qu'un seul émetteur-récepteur, agissant à la fois comme émetteur et comme récepteur. Chaque fois qu'un son est émis, il rebondit sur le premier objet qui se trouve sur sa trajectoire et retourne à la source. La distance est alors calculée à partir de la vitesse du signal radio dans l'air et de la durée du trajet »[82].

Source : TechXplore

26. Suivi par des drones

Il s’agit de la géolocalisation d’une personne ou d’un véhicule par le biais d’un aéronef circulant sans personne à bord (ex. un drone) muni de caméras[83].

Source : Seokwon YEOM et Don-Ho NAM, « Moving Vehicle Tracking with a Moving Drone Based on Track Association », (2021) 11-9 Applied Sciences 4046, en ligne : https://www.mdpi.com/2076-3417/11/9/4046.

27. Suivi par les routes à péage[84]

« De plus en plus de routes à péages sont munies d’une technologie de photo-reconnaissance automatisée de la plaque d’immatriculation du véhicule[85]. Des registres sont par la suite créés comprenant notamment le numéro de la plaque d’immatriculation, le nom du propriétaire du véhicule, son adresse résidentielle, ainsi que le moment et la localisation de la prise de photo, accompagnée par la photo elle-même. Ces informations sont par la suite reliées au compte bancaire et au nom de la personne qui effectue le paiement du péage sur le site Internet, au téléphone intelligent à partir duquel le paiement est réalisé ou aux applications utilisées[86] ».

Source : Moxa

28. Suivi par caméras CCTV[87]

« Il est possible de déterminer la géolocalisation exacte d’une personne au moyen des caméras CCTV » (Closed-circuit television camera ou les systèmes de télévision en circuit fermé), installées dans les endroits publics ou privés. « Ce système est constitué par une infrastructure élaborée de caméras (de moins en moins) analogues et (de plus en plus) numériques permettant de procéder au prélèvement incessant, continu et en temps réel de l’empreinte faciale des individus (communément appelé de façon euphémistique de la « surveillance vidéo ») », mais aussi de sa géolocalisation.

Source : Visiotech

29. Suivi par scanner 3D de lumière structurée

« Cette technologie permet de "déployer un faisceau laser dans une feuille de lumière. Lorsqu’une feuille de lumière croise un objet, une bande lumineuse brillante peut être vue sur la surface de l’objet. En observant cette bande lumineuse, les distorsions observées dans la bande peuvent se traduire en variations de hauteur"[88] ».

30. Suivi par scanner au laser 3D Lidar

« Cette technologie permet de calculer la géolocalisation d’une personne en pointant un laser vers la personne d’intérêt et en mesurant le temps nécessaire au laser pour revenir à sa source[89] ».

Source : Acrofran

*****

La suite de la série Un écosystème de collecte de preuve abordera le “iPatriot Act” (et son équivalent canadien) : Comment les lois sont-elles écrites en matière de « sécurité nationale » et de contrôle d’Internet? : https://www.claudiu-popa.com/ecosysteme-de-collecte-de-preuve/ipatriot-act-et-son-equivalent-canadien.

TABLE DES MATIÈRES DE CETTE SÉRIE

*****

[1] Loi concernant certaines mesures liées à la sécurité de la frontière entre le Canada et les États-Unis et d'autres mesures connexes liées à la sécurité, projet de loi C-2, 45e légis., 1ère sess., 2025, en ligne : ‹https://www.parl.ca/DocumentViewer/fr/45-1/projet-loi/C-2/premiere-lecture›.

[2] Kamel EL HILALI, « La section 702 de la loi FISA : un outil de surveillance domestique contraire à la Constitution ? », (2024) 4 Revue du droit public 98.

[3] Ann CAVOUKIAN, « Surveillance, Then And Now : Securing Privacy in Public Spaces », Information and Privacy Commissioner Ontario Canada, juin 2013, p. 38, en ligne : <https://www.ipc.on.ca/wp-content/uploads/Resources/pbd-surveillance.pdf>.

[4] Ronny MAX, « 19 Technologies of People Tracking », Behavioranalyticsretail.com, en ligne : <19 Technologies of People Tracking - Behavior Analytics Retail> (consulté le 27 septembre 2021).

[5] UNITED STATES SENATE, Protecting Mobile Privacy : Your Smartphones, Tablets, Cell Phones and Your Privacy, Hearing Before the Subcommittee on Privacy, Technology and the Law, 112th congrès, 1ère sess., 10 mai 2011, p. 4.

[6] John DOYLE, Estimating Movement from Mobile Telephony Data, Thèse de doctorat, Department of Electornic Engineering, National University of Ireland Maynooth, 2014.

[7] UNITED STATES SENATE, Protecting Mobile Privacy : Your Smartphones, Tablets, Cell Phones and Your Privacy, Hearing Before the Subcommittee on Privacy, Technology and the Law, 112e congrès, 1ère sess., 10 mai 2011, p. 4.

[8] Loi n° 2011-267 du 14 mars 2011 d'orientation et de programmation pour la performance de la sécurité intérieure, J.O. 15 mars 2011; Loi no 2014-1353 du 13 novembre 2014 renforçant les dispositions relatives à la lutte contre le terrorisme, J.O. 14 novembre 2014; Loi no 2015-912 du 24 juillet 2015 relative au renseignement, J.O. 26 juillet 2015.

[9] SYNDICAT DE LA MAGISTRATURE, « Observations sur le projet de loi "relatif au renseignement" présenté en conseil des ministres », Syndicat-magistrature.fr, 1 avril 2015, p. 11, en ligne : <https://www.syndicat-magistrature.fr/notre-action/defense-des-libertes/numerique-surveillance-et-fichage/1118-observations-sur-le-projet-de-loi-relatif-au-renseignement.html>.

[10] Rick AYERS, Sam BROTHERS et Wayne JANSEN, Guidelines on Cell Phone Forensics, Gaithersburg, National Institute of Standards and Technology, U.S. Department of Commerce, 2007, p. 62; MY PHONE LOCATER, « Track Phone Using ICCID Number », Myphonelocater.com, 20 juillet 2013, en ligne : <https://myphonelocater.com/tag/track-iccid/>.

[11] Id.

[12] Bill BOSTOCK, « The Saudi government is hunting down women who flee the country by tracking the IMEI number on their cellphones », Businessinsider.com, 12 juin 2019, en ligne : <https://www.businessinsider.com/saudi-arabia-imei-track-runaways-2019-5>.

[13] S. B. WEINSTEIN, « The history of orthogonal frequency-division multiplexing », (2009) 47-11 IEEE Communications Magazine 26.

[14] Id., Christian MENSING, Location Determination in OFDM Based Mobile Radio Systems, thèse de doctorat, Faculté de génie électrique et des technologies de l’information, Université de Munich, Allemagne, 2012; Konstantinos MANOLAKIS, Christian OBERLI, Volker JUNGNICKEL et Fernando ROSAS, « Analysis of Synchronization Impairments for Cooperative Base Stations Using OFDM », (2015) 2015 International Journal of Antennas and Propagation 1, et et ss. Pour en savoir davantage sur le fonctionnement de la localisation de position par OFDM, voir la description du brevet : Norman F. KRASNER et QUALCOMM INCORPORATED, « Signalisation de localisation de position par multipelxage par répartition orthogonale de la fréquence utilisant des sous-ensembles de sous-porteuses mutuellement exclusifs », No WO2006029276, San Diego, Californie, 2006, en ligne : <https://patentscope.wipo.int/search/fr/detail.jsf?docId=WO2006029276&tab=PCTBIBLIO>; Gilbertp BERARDINELLI et Nicola MARCHETTI, « Basics of Wireless Communications for Positioning », dans Simone FRATTASI et Francescoantonio DELLA ROSA (éds.), Mobile Positioning and Tracking : From Conventional to Cooperative Techniques, 2e éd., West Sussex, Wiley, 2017, p. 62 et ss.; Joe KHALIFE, Mohammad NEINAVAIE et Zaher M. KASSAS, « Blind Doppler Tracking from OFDM Signals Transmittred by Broadband LEO Satellites », 2021 IEEE 93rd Vehicular Technology Conference, Helsinki, Finlande, 25-28 avril 2021.

[15] R. v. Rogers Communications, préc., note 313, par. 4; Deepali LAL, « Criminal Procedure—Technology in the Modern Era: The Implications of Carpenter v. United States and the Limits of the Third-Party Doctrine as to Cell Phone Data Gathered Through Real-Time Tracking, Stingrays, and Cell Tower Dumps », (2022, 43-4 University of Arkansas at Little Rock Law Review 519, 519; Emma LUX, « Privacy in the Dumps : Analyzing Cell Tower Dumps Under the Fourth Amendment », (2020) 57-4 American Criminal Law Review 109.

[16] R. v. Rogers Communications, préc., note 313., par. 1

[17] PAESSLER, « Reniflage de paquets : définition et explications détaillées », Paessler.com, en ligne : <https://www.paessler.com/fr/it-explained/packet-sniffing>; M.I.M. NORDIN, Mohamad A. MOHAMED, A. R. MAMAT, M.F.A. KADIR et N. UDIN, « Reconstructing Data for Information Gathering by Law Enforcement », (2017) 35-10 World Applied Sciences Journal 2101, 2101; Mathurshan VIMALESVARAN, « Packet Sniffing : What it’s Used for, its Vulnerabilities, and How to Uncover Sniffers », Tufts University, 2015, en ligne : <https://www.cs.tufts.edu/comp/116/archive/fall2015/mvimalesvaran.pdf>.

[18] VERIZON, « Qu’est-ce qu’une Géofence? », Verizonconnect.com 2024, en ligne : <https://www.verizonconnect.com/fr/glossaire/qu-est-ce-qu-une-geofence/>,; Voir également Michael LARANJO, Mise en relation des données de géolocalisation lors de procédures pénales, Filière Informatique de Gestion, Haute École de Gestion de Genève, 2014, en ligne : <https://core.ac.uk/download/pdf/43671446.pdf>.

[19] Prathi CHOWDRI, « Emerging Tech and Law Enforcement : What Are Geofences and How Do They Work? », Lexipol.com, 4 janvier 2024, en ligne : <https://www.lexipol.com/resources/blog/emerging-tech-and-law-enforcement-what-are-geofences-and-how-do-they-work/>.

[20] Umang GARG, Pushpneel VERMA, Yudhveer S. MOUDGIL, Sanjeev SHARMA, « MAC and Logical addressing (A Review Study) », (2012) 2-3 IJERA 474, 476 et 480; GARMIN, « Trouver l’adresse MAC sur son appareil automobile avec Wi-Fi intégré », Support.garmin.com, en ligne : <https://support.garmin.com/fr-FR/?faq=eo9P3pXDvuA8HdOrGU6jr8>; Abdullah Y. IMAM et Prodip K. BISWAS, « MAC Address Routing Policy Over the IP Network », (2019) 3-11 International Journal of Engineering Applied Sciences and Technology 8, 8; OHIO STATE UNIVERSITY, « What’s a MAC Address and how do I find it? », Slts.osu.edu, 16 janvier 2021, en ligne : <https://slts.osu.edu/articles/whats-a-mac-address-and-how-do-i-find-it/>; Jeremy MARTIN, Travis MAYBERRY, Collin DONAHUE, Lucas FOPPE, Lamont BROWN, Chadwick RIGGINS, Erik C. RYE et Dane BROWN, « A Study of MAC Address Randomization in Mobile Devices and When it Fails », (2017) 4 Proceedings on Privacy Enhancing Technologies 268, 268.

[21] Joshua CORREA, Ed KATZ, Patricia COLLINS et Martin GRISS, « Room-Level Wi-Fi Location Tracking », Carnegie Mellon University CyLab, 2008, p. 1, en ligne : <https://www.cylab.cmu.edu/_files/pdfs/mobility/Wi_Fi_Locationing_2008.pdf>.

[22] Phoebe WESTON, « Who’s tracking you? For £760 ANYONE can purchase online ads to monitor your location, shocking report reveals », Dailymail.co.uk, 19 octobre 2017, en ligne : <http://www.dailymail.co.uk/sciencetech/article-4996540/For-760-track-location.html>.

[23] Joshua CORREA, Ed KATZ, Patricia COLLINS et Martin GRISS, « Room-Level Wi-Fi Location Tracking », Carnegie Mellon University CyLab, 2008, p. 1, en ligne : <https://www.cylab.cmu.edu/_files/pdfs/mobility/Wi_Fi_Locationing_2008.pdf>;Thomas TEGOU, Ilias KALAMARS, Konstantinos VOTIS et Dimitrios TZOVARAS, « A low-cost room-level indoor localization system with easy setup for medical applications », 11th IFIP Wireless and Mobile Networking Conference, Prague, septembre 2018, p. 46; Zhi-An DENG, Zhiyu QU, Changbo HOU, Weijian SI et Chunjie ZHANG, « WiFi Positioning Based on User Orientation Estimation and Smartphone Carrying Position Recognition », (2018) 2018 Wireless Communications and Mobile Computing 1, 1.

[24] PC MAG, « IP address », Pcmag.com, en ligne : <https://www.pcmag.com/encyclopedia/term/ip-address> (consulté le 6 octobre 2021); Doxa CHATZOPOULOU et Marios KOKKODIS, « IP geolocation », (2007), 1, en ligne : <https://www.researchgate.net/publication/228453630_IP_geolocation>.

[25] PC MAG, « IP address », Pcmag.com, en ligne : <https://www.pcmag.com/encyclopedia/term/ip-address> (consulté le 6 octobre 2021).

[26] Doxa CHATZOPOULOU et Marios KOKKODIS, « IP geolocation », Researchgate.net, 2007, p. 1, en ligne : <https://www.researchgate.net/publication/228453630_IP_geolocation>.

[27] Id.

[28] Id., p. 2.

[29] Id.

[30] Monika ADARSH, « Bluetooth Low Energy (BLE) Beacon Technology Made Simple : A Complete Guide to Bluetooth Beacons », Beaconstac.com, 6 septembre 2021, en ligne : <https://blog.beaconstac.com/2018/08/ble-made-simple-a-complete-guide-to-ble-bluetooth-beacons/>.

[31] INPIXON, « Bluetooth Location Tracking & Positioning », Inpixon.com, en ligne : <https://www.inpixon.com/technology/standards/bluetooth-low-energy> (consulté le 5 octobre 2021).

[32] Ronny MAX, « 19 Technologies of People Tracking », Behavioranalyticsretail.com, en ligne : <19 Technologies of People Tracking - Behavior Analytics Retail> (consulté le 27 septembre 2021).

[33] Will WEISSERT, « Microchips implanted in Mexican officials », Nbcnews.com, 14 juillet 2004, en ligne : <https://www.nbcnews.com/id/wbna5439055>; Vikas KUMAR, « Implantable RFID Chips », dans Simone FISCHER-HUBNER, Penny DUQUENOY, Albin ZUCCATO et Leonardo MARTUCCI, The Future of Identity in the Information Society, Boston, Springer, p. 151; Borut WEBER, Alenka BAGGIA et Anja ZNIDARSIC, « Behavior Intentions to Use RFID Subcutaneous Microchips : A Cross-sectional Slovenian perspective », dans 30th Bled eConference Digital Transformation – From Connecting Things to Transforming Our Lives, Slovenia 18-21 juin 2017; Maddy SAVAGE, « Thousands Of Swedes Are Inserting Microchips Under Their Skin », Npr.org, 22 octobre 2018, en ligne : <https://www.npr.org/2018/10/22/658808705/thousands-of-swedes-are-inserting-microchips-under-their-skin>.

[34] Nancy J. KING, « When Mobile Phones are RFID-Equipped – Finding E.U.-U.S. Solutions to Protect Consumer Privacy and Facilitate Mobile Commerce », (2008) 15-1 Michigan Telecommunications & Technology Law Review 107, 107; Kwangho JUNG et Sabinne LEE, « A systematic review of RFID applications and diffusion : key areas and public policy issues », (2015) 1-9 Journal of Open Innovation : Technology, Market, and Complexity, 1, 5 et 8.

[35] Stefan RADACINA RUSU, Real-Time Localization In Large-Scale Underground Environments Using RFID-Based Node Maps, thèse de maitrise, Department of Mechanical and Aerospace Engineering, Carleton University, Ottawa, 2011; Jenny KASUDIYA, Ankit BHAVSAR et Harshal AROLKAR, « Wireless Sensor Network : A Possible Solution for Crowd Management », dans Arun K. SOMANI, Rajveer SINGH SHEKHAWAT, Ankit MUNDRA, Sumit SRIVASTAVA et Vivek K. VERMA, Smart Systems and IoT : Innovations in Computing, Singapore, Springer, 2020, p. 26.

[36] Ann CAVOUKIAN, Mobile Near Field Communications (NFC) “Tap’n Go”. Keep it Secure & Private, Information and Privacy Commissionner, Toronto, 2011, p. 10.

[37] Sandipkumar PATEL, « How NFC-enabled Smartphones can be your New Access Control? », Einfochips.com, 11 décembre 2019, en ligne : <https://www.einfochips.com/blog/how-nfc-enabled-smartphones-can-be-your-new-access-control/>; INSTRUCTABLES CIRCUITS, « How to Make an Access Control System Using NFC », Instructables.com, en ligne : < https://www.instructables.com/How-to-Make-an-Access-Control-System-Using-NFC/ >.

[38] Mike ELGAN, « How NFC Plus Location Is Changing Product Distribution, Retailing », Eweek.com, 27 février 2015, en ligne : <https://www.eweek.com/mobile/how-nfc-plus-location-is-changing-product-distribution-retailing/>; APPLE, « Near Field Communication », Developer.apple.com, en ligne : <https://developer.apple.com/design/human-interface-guidelines/ios/user-interaction/near-field-communication/> (consulté le 3 octobre 2021).

[39] Juli CLOVER, « Car Keys: A New Feature That Lets You Unlock a Car With Your iPhone or Apple Watch », Macrumors.com, 2 février 2021, en ligne : <https://www.macrumors.com/guide/carkey/>; APPLE, « Use your iPhone or Apple Watch as a car key », Support.apple.com, 16 mars 2021, en ligne : < https://support.apple.com/en-ca/HT211234 >.

[40] Rainer STEFFEN, Ingo SCHNABEL et Jörg PREISINGER, « Near Field Communication (NFC) in an Automotive Environment », 2010 Second International Workshop on Near Field Communication, Monaco, 20 avril 2010; EMBEDDED, « Near-Field Communications and connected cars », Embedded.com, 21 août 2013, en ligne : < https://www.embedded.com/near-field-communications-and-connected-cars/ >; GLOBE NEWSWIRE, « Automotive NFC Market to surpass $6bn by 2025: Global Market Insights, Inc », Globenewswire.com, 23 mai 2019, en ligne : <https://www.globenewswire.com/en/news-release/2019/05/23/1841258/0/en/Automotive-NFC-Market-to-surpass-6bn-by-2025-Global-Market-Insights-Inc.html>.

[41] Mohamed MOHANDES, System and method for tracking people, US8519845B2, King Fahd University of Petroleum and Minerals, 27 août 2013, p. 5; Malak O. ABBDELAZEEZ et Adnan SHAOUT, « Identification & Tracking System Using Mobile Device Enabled NFC for Pilgrim » 4-2 Int. J. Ind. Contorl Systé Secur, en ligne : <https://www.academia.edu/27106666/IDENTIFICATION_and_TRACKING_SYSTEM_USING_MOBILE_DEVICE_ENABLED_NFC_for_PILGRIM_.pdf>; Andrea CIARDULLI et Antonia RANA, « Identity verification through face recognition, Android smartphones and NFC », 23rd World Congress on Internet Security, 2013, en ligne : <https://www.researchgate.net/publication/261116708_Identity_verification_through_face_recognition_Android_smartphones_and_NFC>; José I. VEGA LUNA, Gerardo S. GUZMAN, José F. COSME ACEVES, Francisco J. SANCHEZ RANGEL, Victor N. TAPIA VARGAS et Mario A. LAGOS ACOSTA, « Access System Using Facial Recognition and NFC », (2023) 8-1 International Research Journal of Advanced Engineering and Science 193, 194.

[42] Richard A. MOLLIN, Codes : The Guide To Secrecy From Ancient To Modern Times, Boca Raton, Chapman and Hall / CRC, 2005.

[43] GOUVERNEMENT DU QUÉBEC, « Passeport vaccinal COVID-19 », Quebec.ca, en ligne : <https://www.quebec.ca/sante/problemes-de-sante/a-z/coronavirus-2019/deroulement-vaccination-contre-la-covid-19/passeport-de-vaccination-covid-19> (consulté le 4 octobre 2021);

[44] GOUVERNEMENT DU QUÉBEC, « Lieux et activités exigeant le passeport vaccinal COVID-19 », Quebec.ca, en ligne : <https://www.quebec.ca/sante/problemes-de-sante/a-z/coronavirus-2019/deroulement-vaccination-contre-la-covid-19/passeport-de-vaccination-covid-19/lieux-et-activites-exigeant-passeport-vaccinal-covid-19> (consulté le 4 octobre 2021).

[45] Id.

[46] Steven CHASE et Marieke WALSH, « Travellers boarding flights at Canadian airports or VIA Rail trains must be fully vaccinated by Nov. 30 », Theglobeandmail.com, 6 octobre 2021, en ligne : <https://www.theglobeandmail.com/politics/article-travellers-boarding-flights-at-canadian-airports-and-via-rail/>; CBC, « Confused about proof-of-vaccination requirements for travel? Your questions answered », Cbc.ca, 8 octobre 2021, en ligne : <https://www.cbc.ca/news/canada/canada-proof-of-vaccine-travel-1.6203642>.

[47] QR CODE GENERATOR, « How Does QR Code Tracking Work? », Qr-code-generator.com, 10 janvier 2018, en ligne : <https://www.qr-code-generator.com/blog/how-does-qr-code-tracking-work/#Location-(city-&-country)>; QR CODE TIGER, « How to set-up QR code tracking in real-time : A step-by-step guide in 2021! », Qrcode-tiger.com, 29 septembre 2021, en ligne : <https://www.qrcode-tiger.com/qr-code-tracking>; KASPERSKY, « QR Code Security: What are QR codes and are they safe to use? », Kaspersky.com, en ligne : <https://www.kaspersky.com/resource-center/definitions/what-is-a-qr-code-how-to-scan> (consulté le 5 octobre 2021).

[48] CIUSSS WEST CENTRAL, « COVID-19 Vaccination Passport - Questions and Answers », Ciusssswestcentral.ca, en ligne : <https://www.ciussswestcentral.ca/health-alerts/coronavirus-covid-19/covid-19-vaccination-passport-questions-and-answers/#c14783> (consulté le 5 octobre 2021).

[49] ID2020, « Immunization: an entry point for digital identity », Medium.com, 28 mars 2018, en ligne : <https://medium.com/id2020/immunization-an-entry-point-for-digital-identity-ea37d9c3b77e>;

[50] Matthieu LEGOUGE, « Qu’est-ce qu’un Rasberry Pi? Introduction au nano-ordinateur », Clubic.com, 15 février 2019, en ligne : <https://www.clubic.com/raspberry-pi/article-849782-1-raspberry-pi-introduction-nano-ordinateur.html >; Badhan HEMANGI et K NIKHITA, « People Counting System Using Rasberry PI With OpenCV », (2016) 2-1 International Journal for Research in Engineering Application & Management 1, 1; Ronny MAX, « 19 Technologies of People Tracking », Behavioranalyticsretail.com, en ligne : <19 Technologies of People Tracking - Behavior Analytics Retail> (consulté le 27 septembre 2021); Voir Annexe I; Adrian ROSEBROCK, « Raspberry Pi Face Recognition », Pyimagesearch.com, 25 juin 2018, en ligne : <https://www.pyimagesearch.com/2018/06/25/raspberry-pi-face-recognition/>; Nafis MUSTAKIM, Noushad HOSSAIN, Mohammad M. RAHMAN et Nadimul ISLAM, « Face Recognition System Based on Raspberry PI Platform », 2019 1st International Conference on Advances in Science, Engineering and Robotics Technology, 2019.M. MAT DIN, N N. NORDIN, M MD SIRAJ et R KADIR, « IOT Real-Time People Counting Using Raspberry PI (IOT-RepCO) », 2nd Joint Conference on Green Engineering Technology & Applied Computing, 2020, 5.Ashish CHOUDHARY, « Crowd Size Estimation Using OpenCV and Rasberry PI », Circuitdigest.com, 5 mai 2020, en ligne : <https://circuitdigest.com/microcontroller-projects/crowd-size-estimation-using-opencv-and-raspberry-pi>.

[51] Badhan HEMANGI et K NIKHITA, « People Counting System Using Rasberry PI With OpenCV », (2016) 2-1 International Journal for Research in Engineering Application & Management 1, 1; Ronny MAX, « 19 Technologies of People Tracking », Behavioranalyticsretail.com, en ligne : <19 Technologies of People Tracking - Behavior Analytics Retail> (consulté le 27 septembre 2021).

[52] Voir Annexe I; Adrian ROSEBROCK, « Raspberry Pi Face Recognition », Pyimagesearch.com, 25 juin 2018, en ligne : <https://www.pyimagesearch.com/2018/06/25/raspberry-pi-face-recognition/>; Nafis MUSTAKIM, Noushad HOSSAIN, Mohammad M. RAHMAN et Nadimul ISLAM, « Face Recognition System Based on Raspberry PI Platform », 2019 1st International Conference on Advances in Science, Engineering and Robotics Technology, 2019.

[53] M. MAT DIN, N N. NORDIN, M MD SIRAJ et R KADIR, « IOT Real-Time People Counting Using Raspberry PI (IOT-RepCO) », 2nd Joint Conference on Green Engineering Technology & Applied Computing, 2020, 5.

[54] Ashish CHOUDHARY, « Crowd Size Estimation Using OpenCV and Rasberry PI », Circuitdigest.com, 5 mai 2020, en ligne : <https://circuitdigest.com/microcontroller-projects/crowd-size-estimation-using-opencv-and-raspberry-pi>.

[55] Adrian ROSEBROCK, « OpenCV People Counter », Pyimagesearch.com, 13 août 2018, en ligne : <https://www.pyimagesearch.com/2018/08/13/opencv-people-counter/>.

[56] GOUVERNEMENT DU CANADA, CNR-220 – Dispositifs utilisant la technologie à bande ultra-large (UWB), Ottawa, Gouvernement du Canada, 2018, en ligne : <https://www.ic.gc.ca/eic/site/smt-gst.nsf/fra/sf09347.html>.

[57] Id.

[58] Lisa EADICICCO, « Apple and Samsung newest phones use a little-known technology that lets your phone understand exactly where it is — and could mean you never misplace anything again », Businessinsider.com, 20 août 2020, en ligne : <https://www.businessinsider.com/uwb-explained-samsung-galaxy-note-ultra-apple-iphone-features-airdrop-2020-8>.

[59] Rakhesh S. KSHETRIMAYUM, « An introduction to UWB communication systems », (2009) 28-2 IEEE Potentials 9; Yuan ZHOU, Choi L. LAW et Jingjing XIA, « Ultra low-power UWB-RFID system for precise location-aware applications », 2012 IEEE Wireless Communications and Networking Conference Workshops, 2012, p. 154; Ronny MAX, « 19 Technologies of People Tracking », Behavioranalyticsretail.com, en ligne : <19 Technologies of People Tracking - Behavior Analytics Retail> (consulté le 27 septembre 2021); RADIO-ELECTRONICS, « Ultra wide band (UWB) development and applications », Radio-electronics.com, en ligne : <https://www.webcitation.org/66KYowUce> (consulté le 6 octobre 2021).

[60] Michael JENKINS, « An Examination of Ultra-Wideband (UWB) For Positioning * Location Tracking », Airfinder.com, 7 novembre 2018, en ligne : <https://www.airfinder.com/blog/ultra-wideband-positioning-location-tracking>; Waleed UMER et Mohsin K. SIDDIQUI, « Use of Ultra Wide Band Real-Time Location System on Construction Jobsites :Feasibility Study and Deployment Alternatives », (2020) 17-7 Int. J. Environ. Res. Public Health 2219.

[61] Mark STONE, « What is ultra-wideband, and how does it work? », Insights.samsung.com, 25 août 2021, en ligne : < https://insights.samsung.com/2021/08/25/what-is-ultra-wideband-and-how-does-it-work-3/ >.

[62] Lucas MEARIAN, « Ultra Wideband (UWB) exaplined (and why it’s in the iPhone 11) », Computerworld.com, 31 décembre 2019, en ligne : <https://www.computerworld.com/article/3490037/ultra-wideband-explained-and-why-its-in-the-iphone-11.html>.

[63] GOUVERNEMENT DU CANADA, CNR-220 – Dispositifs utilisant la technologie à bande ultra-large (UWB), Ottawa, Gouvernement du Canada, 2018, en ligne : <https://www.ic.gc.ca/eic/site/smt-gst.nsf/fra/sf09347.html>.

[64] Alessandro BECILACQUA, Luigi DI STEFANO et Pietro AZZARI, « People Tracking Using a Time-of-Flight Depth Sensor », 2006 IEEE International Conference on Video and Signal Based Surveillance, Sydney, Australie, 22-25 novembre 2006; Simon MEERS et Koren WARD, « Face Recognition using a Time-of-Flight Camera », ; Sebastian BAUER, Jakob WASÙA, Kerstin MULLER et Joachim HORNEGGER, « 4D Photogeometric face recognition with time-of-flight sensors », IEEE Workshop on Applications of Computer Vision, Kona, États-Unis, 5-7 janvier 2011; Mathieu GAGNON, Augmentation du champ de vue d’une caméra temps-de-vol commerciale, mémoire de maîtrise, Faculté de physique, Université Laval, 2019, p. 1; RESEARCH AND MARKETS, « $6.9 Billion Time-of-Flight (ToF) Sensor Market by Resolution, Application, Product Type, Vertical and Geography - Global Forecast to 2025 », Globenewswire.com, 18 février 2020, en ligne : <https://www.globenewswire.com/news-release/2020/02/18/1986028/0/en/6-9-Billion-Time-of-Flight-ToF-Sensor-Market-by-Resolution-Application-Product-Type-Vertical-and-Geography-Global-Forecast-to-2025.html>.

[65] LOCATIFY, « Location Based Agumented Reality Apps (AR & RTLS) », Locatify.com, en ligne : <https://locatify.com/blog/location-based-augmented-reality-apps-2017-rtls-ar/> (consulté le 8 octobre 2021).

[66] Vitaly KUPRENKO, « How to develop a location-based Augmented Reality app », Geospatialworld.net, 20 janvier 2021, en ligne : <https://www.geospatialworld.net/blogs/location-based-augmented-reality-app-development-a-complete-guide/>; Maulik SHAH, « How Augmented Reality geolocation is helping industriws – 5 Use cases », Techgenyz.com, 19 avril 2021, en ligne : <https://www.techgenyz.com/2021/04/19/how-augmented-reality-geolocation-is-helping-industries/>.

[67] APPLE, « Tracking Geographic Locations in AR », Developer.apple.com, en ligne : <https://developer.apple.com/documentation/arkit/content_anchors/tracking_geographic_locations_in_ar> (consulté le 10 octobre 2021); Kate KOZUCH, « Apple Glasses : Release date, price, features and leaks », Tomsguide.com, 23 septembre 2021, en ligne : <https://www.tomsguide.com/news/apple-glasses>;

[68] Mark JANSEN et Paula BEATON, « The best augmented reality apps for Android and iOS », Digitaltrends.com, 9 mars 2021, en ligne : <https://www.digitaltrends.com/mobile/best-augmented-reality-apps/>; Craig GRANNELL, « Best AR apps in 2021 : Augmented reality comes to your phone » , Tomsguide.com, 13 avril 2021, en ligne : <https://www.tomsguide.com/round-up/best-ar-apps>.

[69] AZUMA, BAILLOT, BEHRINGER, FEINER, JULIER et MACINTYRE, 2001, p. 34; LOCATIFY, « Location Based Agumented Reality Apps (AR & RTLS) », Locatify.com, en ligne : <https://locatify.com/blog/location-based-augmented-reality-apps-2017-rtls-ar/> (consulté le 8 octobre 2021); Thomas J. COWPER et Michael E. BUERGER, Improving Our View of the World : Police and Agumented Reality Technology, Fbi.gov, 2003, p. 4 et 34, en ligne : <https://www.fbi.gov/file-repository/stats-services-publications-police-augmented-reality-technology-pdf/view> (consulté le 10 octobre 2021); Steven SEOANE, « How Law Enforcement is Planning on Using Augmented Reality Technology », Govthink.com, septembre 2019, en ligne : <https://www.govthink.com/2019/09/how-law-enforcement-is-planning-on-using-augmented-reality-technology/>.

[70] FACEBOOK, « Facebook and Location », Facebook.com, en ligne : <https://www.facebook.com/help/337244676357509> (consulté le 11 octobre 2021); FACEBOOK, « How do I use Nearby Friends on Facebook? », Facebook.com, en ligne : <https://www.facebook.com/help/291236034364603> (consulté le 11 octobre 2021); Ingrid LUNDEN, « ‘Find Friends Nearby’ : Facebook’s New Mobile Feature For Finding People Around You [Updated] », Techcrunch.com, 24 juin 2012, en ligne : <Find Friends Nearby’: Facebook’s New Mobile Feature For Finding People Around You [Updated] | TechCrunch>; Selena WANG, « Introducing Live Location in Messenger », About.fb.com, 27 mars 2017, en ligne : <https://about.fb.com/news/2017/03/introducing-live-location-in-messenger/>; FACEBOOK, « How can I send my current location in Messenger? », Facebook.com, en ligne : < How can I send my current location in Messenger?> (consulté le 11 octobre 2021); Jennifer BRIDGES, « Why geotracking is a growing threat to online privacy », Reputationdefender.org, 19 mars 2021, en ligne : <https://www.reputationdefender.com/blog/privacy/why-geotracking-is-a-growing-threat-to-online-privacy>.

[71] Janek RATNATUNGA, « The Dark Side of Social Media Data Collection and Retention », (2022) 20-2 Journal of Applied Management Accounting Research 1.

[72] FACEBOOK, « Facebook and Location », Facebook.com, en ligne : <https://www.facebook.com/help/337244676357509> (consulté le 11 octobre 2021).

[73] FACEBOOK, « How do I use Nearby Friends on Facebook? », Facebook.com, en ligne : <https://www.facebook.com/help/291236034364603> (consulté le 11 octobre 2021); Ingrid LUNDEN, « ‘Find Friends Nearby’ : Facebook’s New Mobile Feature For Finding People Around You [Updated] », Techcrunch.com, 24 juin 2012, en ligne : <Find Friends Nearby’: Facebook’s New Mobile Feature For Finding People Around You [Updated] | TechCrunch>.

[74] Selena WANG, « Introducing Live Location in Messenger », About.fb.com, 27 mars 2017, en ligne : <https://about.fb.com/news/2017/03/introducing-live-location-in-messenger/>; FACEBOOK, « How can I send my current location in Messenger? », Facebook.com, en ligne : < How can I send my current location in Messenger?> (consulté le 11 octobre 2021).

[75] Jennifer BRIDGES, « Why geotracking is a growing threat to online privacy », Reputationdefender.org, 19 mars 2021, en ligne : <https://www.reputationdefender.com/blog/privacy/why-geotracking-is-a-growing-threat-to-online-privacy>.

[76] FACEBOOK, « Data Policy », Facebook.com, 11 janvier 2021, en ligne : <https://www.facebook.com/policy.php?ref=pf>.

[77] Michael BEASELEY, Using Smartphone technology to simulate human behaviour within an indoor environment, Department of Computer Science, Brunel University, 2017, p. 20.

[78] Craig VALLI et Peter HANNAY, « Geotagging Where Cyberspace Comes to Your Place », Proceedings of International Conference on Security & Management, Las Vegas, CSREA Press, 2010, p. 627.

[79] KONTENTINO, « Geotag », Kontentino.com, en ligne : <https://www.kontentino.com/social-media-urban-dictionary/geotag/>.

[80] Nur A. BINTI KAMALUDIN, Normaliza OMAR, Thennarasan SABAPATHY et Nursabrina BINTI ISKANDAR, « IoT Enabled Low Cost Wearable Device for Location and Information Tracking System », (2017) 140-8 MATEC Web of Conferences 01035; Dimitris SGOUROPOULOS, Evaggelos SPYROU, Theodoros GIANNAKOPOULOS et Giorgos SIANTIKOS, « Counting and tracking people in a smart room : An IoT approach », 10th International Workshop on Semantic and Social Media Adaptation and Personalziation (SMAP), 2015, en ligne : <https://www.researchgate.net/publication/308852259_Counting_and_tracking_people_in_a_smart_room_An_IoT_approach>; George OGUNTALA, Raed ABD-ALHAMEED, Stephen JONES, James NORAS, Mohammad PATWARY et Jonathan RODRIGUEZ, « Indoor Location Identification Technologies for Real-Time IoT-based Applications : An Inclusive Survey », (2018) 30 Computer Science Review 55.

[81] Ricardo CARRASCO, « Applications GPS dans l'IoT (Internet des objets)

», Data-alliance.net, 21 janvier 2025, en ligne : <https://www.data-alliance.net/fr/applications-gps-dans-liot-internet-des-objets?srsltid=AfmBOoouc2Z2KxzmHGfKqv9AFDyVFcpfczmIB3fHTgO1Na2rpYB2FIy7>.

[82] Florian SAINJEON, Sebastien GABOURY et Bruno BOUCHARD, « Real-Time Indoor Localization in Smart Homes Using Ultrasound Technology », Pervasive Technologies Related to Assistive Environments, Corfu Island, 2016, en ligne : <https://www.researchgate.net/publication/299765893_Real-Time_Indoor_Localization_in_Smart_Homes_Using_Ultrasound_Technology>; Voir aussi Tom van GROENINGEN, Hans DRIESSEN, Jakob SOHL et Robert VOÛTE, « An Ultrasonic Sensor for Human Presence Detection to Assist Rescue Work in Large Buildings », (2018) 4-4|W7 ISPRS Annals of the Photogrammetry, Remote Sensing and Spatial Information Sciences 135; Jie YANG, Simon SIDHOM, Gayathri CHANDEASEKARAN, Tam VU, Hongbo LIU, Nicolae CECAN, Yingying CHEN, Marco GRUTESER et Richard P. MARTIN, « Sensing Driver Phone Use with Acoustic Ranging Through Car Speakers », (2012) 11-9 IEEE Transactions on Mobile Computing 1426.

[83] Cristian CIFUENTES-GARCIA, Daniel GONZALEZ MEDINA et Ismael GARCIA-VAREA, « People Detection and Tracking Using an On-Board Drone Camera », (2020) Fourth Iberian Robotics Conference, 2019, à la p. 668; Olarik SURINTA et Sanya KHRUAHONG, « Tracking People and Objects with an Autonomous Unmanned Aerial Vehicle using Face and Color Detection », The 4th International Conference on Digital Arts, Media and Technology, and 2nd ECTI Northern Section Conference on Electrical, Electronics, Computer and Telecommunications Engineering, 2019, p. 206 et 207.

[84] A25, « Fonctionnement », A25.com, en ligne : <https://a25.com/fonctionnement/> (consulté le 5 octobre 2021).

[85] Id.

[86] 407 ETR, « Options de paiement », 407etr.com, en ligne : <https://www.407etr.com/fr/payments/billing/payment-options.html> (consulté le 5 octobre 2021); T-SYSTEMS, « ’Tolling as a Service’ : la révolution du péage », T-systems.com, en ligne : <https://www.t-systems.com/fr/fr/industries/public-sector/intelligent-toll-systems> (consulté le 5 octobre 2021); APRR et AREA, « Protection des données personnelles », Voyage.aprr.fr, en ligne : <https://voyage.aprr.fr/protection-des-donnees-personnelles#traitee> (consulté le 5 octobre 2021); MINISTÈRE CHARGÉ DES TRANSPORTS, La gestion du trafic sur les réseaux routiers, Ministère chargé des transports, p. 18, en ligne : <https://www.ecologie.gouv.fr/sites/default/files/13116_Trafic-routier-hors-ville_Web_planches_FR.pdf>.

[87] Hal HODSON, « Smart map tracks people through camera networks », Newscientist.com, 29 mai 2013, en ligne : <https://www.newscientist.com/article/mg21829196-000-smart-map-tracks-people-through-camera-networks/>.

[88] Zhenzhong WEI, Fuqiang ZHOU et Guangjun ZHANG, « 3D coordinates measurement based on structured light sensor », (2005) 120-2 Sensors and Actuators A : Physical 527; Ronny MAX, « 19 Technologies of People Tracking », Behavioranalyticsretail.com, en ligne : <19 Technologies of People Tracking - Behavior Analytics Retail> (consulté le 27 septembre 2021). Voir également Oline VINTER OLESEN, Morten R. JORGENSEN, Rasmus R. PAULSEN et Liselotte HOJGAARD, « Structured Light 3D Tracking System for Measuring Motions in PET Brain Imaging », Proceedings of SPIE – The International Society for Optical Engineering, 2010;

[89] YELLOW SCAN, « How does LiDAR work? », Yellowscan.com, 25 août 2023, en ligne : <https://www.yellowscan.com/knowledge/how-does-lidar-work/>; Liang LI, Xingyan CAO, Qiang HE, Jie SUN, Bingsong JIA et Xiang DONG, « A new 3D laser-scanning and GPS combined measurement system », (2019) 351-7 Comptes Rendus Geoscience 508; FLYMOTION, « Lidar, photogrammetry, & mapping 101 for public safety », Flymotionus.com, 29 mai 2022, en ligne : <https://www.flymotionus.com/posts/lidar-photogrammetry-mapping-101-for-public-safety>; KUSTOM SIGNALS, « LIDAR Technology and Its Uses in Law Enforcement », Kustomsignals.com, en ligne : <https://kustomsignals.com/blog/lidar-technology-and-its-uses-in-law-enforcement>.